SolarWinds이 사건은 글로벌 헤드라인을 장식한 최초의 중요한 소프트웨어 공급망 공격이지만 이런 종류의 공격은 처음이 아닙니다. Unit 42 조사팀은 2015년 초부터 현재까지 발생한 중요한 공격을 추적했습니다.

- 2015년 9월 – XcodeGhost: 공격자가 Apple Xcode 소프트웨어 버전(iOS 및 macOS 애플리케이션 빌드 도구)을 배포하고, Xcode를 사용하여 개발한 iOS 앱에 추가적 코드를 주입했습니다. 이 공격으로 인해 Apple App Store®에서 수천 개의 해킹된 앱이 발견되었습니다.

- 2016년 3월 – KeRanger: macOS 랜섬웨어가 설치 프로그램에 주입되어 Transmission(인기 있는 오픈 소스 BitTorrent 클라이언트)이 해킹되었습니다. 이 프로그램을 다운로드하고 설치한 사용자는 파일을 암호화해 랜섬을 요구하는 멀웨어에 감염되었습니다. 공격자들은 Transmission을 배포하는 데 사용한 서버를 탈취해 랜섬웨어를 주입했습니다.

- 2017년 6월 – NotPetya: 공격자는 우크라이나 소프트웨어 기업을 해킹하고, "MeDoc" 금융 소프트웨어 업데이트를 통해 네트워크 웜 기능이 있는 파괴적 페이로드를 배포했습니다. 이 멀웨어는 소프트웨어를 사용해서 시스템을 감염시킨 후, 네트워크상의 다른 호스트로 확산되어 전 세계적인 피해를 입혔고 수천 개의 조직이 영향을 받았습니다.

- 2017년 9월 – CCleaner: 공격자는 수많은 사람이 PC가 올바르게 작동하도록 유지하는 Avast의 CCleaner 도구를 해킹했습니다. 이 해킹의 2단계 페이로드를 통해 전 세계의 대규모 기술 및 전기통신 기업을 노렸습니다.

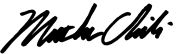

각 보안 침해에서 공격자들은 소프트웨어 개발 파이프라인을 해킹했습니다. 그런 다음, 내부에서 얻은 신뢰를 악용해 다른 네트워크에 대한 액세스 권한을 얻었습니다.