검색

2022년 인시던트 대응 공격 트렌드, 가장 일반적인 인시던트 유형, 공격자가 최초 액세스 권한을 얻는 방법, 공격자가 익스플로잇하는 취약점 및 표적 산업

01

랜섬웨어

공격자는 더 높은 금액의 랜섬웨어 지불액을 요구하고 있습니다.

6월 현재, Unit 42 인시던트 대응 담당자가 2022년에 작업한 사례의 평균 랜섬웨어 지불액은 925,162달러로, 2021년에 비해 71% 증가했습니다.

3,000만달러

최고 요구액

850만달러

최고 지불액

사례 연구:

BlackCat 랜섬웨어

지금 시청하기공격자는 이익을 극대화하기 위해 다중 갈취 기법을 사용합니다.

랜섬웨어 공격자는 일반적으로 조직의 파일을 암호화하지만, 피해자의 이름을 공개하며 수치심을 유발하는 행위 또한 점점 더 증가시키며 지불에 대한 압박감을 가중시키고 있습니다. 많은 랜섬웨어 그룹이 이중 갈취를 목적으로 다크 웹 유출 사이트를 유지합니다.

위협 행위자가 다른 기술과의 조합이나 단독 진행을 통해 갈취를 선호하는 경향이 높아지고 있습니다.

4%

의 Unit 42 사례가 암호화 없는 갈취와 관련이 있으며, 해당 비중은 계속 높아질 것으로 예상합니다.

RaaS가 미숙한 위협 행위자의 증가를 주도하고 있습니다.

RaaS(Ransomware as a Service)는 범죄자가 만든, 범죄자를 위한 비즈니스입니다. 보통 랜섬웨어에 대한 조건을 설정하며 종종 월 사용료 또는 랜섬 지불액의 일정 비율을 대가로 받습니다. RaaS는 공격을 훨씬 쉽게 만들어 진입 장벽을 낮추고 랜섬웨어의 성장을 가속화합니다.

02

클라우드 인시던트

잘못된 구성이

클라우드 침해의 주요 원인

알려진 클라우드 보안 인시던트의 약 65%가 잘못된 구성으로 인해 발생했습니다. 주범은 무엇일까요? 바로 IAM 구성입니다.

Unit 42는 각기 다른 기업 200곳의 클라우드 계정 18,000개에서 68만 개가 넘는 ID를 분석했습니다. 그리고 대부분이 보안 유지를 위한 적절한 IAM 정책 제어가 부족하다는 것을 발견했습니다.

03

BEC

심각한 비즈니스 이메일 침해(BEC)

미국 연방 수사국은 BEC를 ‘430억 달러짜리 사기’라고 부릅니다. 이는 2016년부터 2021년까지 인터넷 범죄 신고센터에 신고된 인시던트와 관련되어 있습니다.

BEC 공격 캠페인에 대한 Unit 42의 텔레메트리를 이용한 Falcon II 작전과 Delilah 작전을 통해 BEC 행위자 체포에 성공했습니다.

인사이트

공격자가 침투하는 방법

공격자가 주로 사용하는 최초 액세스 벡터 3가지는 피싱, 알려진 소프트웨어 취약점, 무차별 자격 증명 공격(주로 Remote Desktop Protocol)이었습니다.

77%

를 차지하는 침입 근본 원인으로 피싱, 취약점 익스플로잇, 무차별 암호 대입 공격이 의심됩니다.

04

벡터

공격자는 최초 액세스 권한을 얻기 위해 들이는 시간의 40%를 피싱에 사용합니다

공격자는 쉽게 침입할 수 있는 방법을 찾고 있으며, 피싱은 성공률이 높고 저렴한 방법입니다. Unit 42의 보고서에서 ‘피싱 공격 방지를 위한 권고 사항 10가지’에 대한 내용을 확인할 수 있습니다.

05

LOG4SHELL

Log4Shell: 지속적인 영향을 미치는 치명적인 취약점

2021년 12월 9일, Apache Log4j 2의 제로데이 원격 코드 실행(RCE) 취약점이 외부에서 익스플로잇된 것으로 확인되었습니다. Log4Shell은 CVSS(Common Vulnerability Scoring System)에서 최고점인 10점을 받았습니다.

2월 2일까지 Log4j 취약점을 익스플로잇하려는 시도로부터 보호하기 위해 Threat Prevention 시그니처를 트리거하는 약 1억 2,600만 번의 히트를 관찰했습니다. Log4j는 Unit 42가 연구한 기간 중 몇 개월만 공개되었지만 작년에 공격자가 액세스 권한을 얻기 위해 취약점을 익스플로잇한 사례의 약 14%를 차지했습니다.

최근 6월 23일에 CISA는 악성 행위자가 VMware Horizon Systems에서 Log4Shell을 계속 익스플로잇 하는 것을 경고하는 주의 메시지를 발표했습니다.

06

zoho

정교하며 탐지가 어려운 캠페인에 사용되는 Zoho 취약점

미국 CISA는 2021년 9월 16일 APT(Advanced Persistent Threat) 행위자가 셀프 서비스 암호 관리 및 SSO(Single Sign-On) 솔루션인 Zoho ManageEngine ADSelfService Plus에서 새로 식별된 취약점을 적극적으로 익스플로잇하고 있다는 경고를 발표했습니다. Unit 42는 이후 TiltedTemple로 추적한 취약점을 사용하여 지속적이고 정교하며, 활동적이며 탐지가 어려운 캠페인을 공개했습니다.

TiltedTemple 캠페인은 기술, 방위, 의료, 에너지, 금융, 교육 산업 전반에 걸쳐 표적 13개 이상을 공격했으며, 침해된 조직에서 민감한 문서를 수집하고 유출하는 것이 목적으로 보입니다. Unit 42의 인시던트 대응 사례에서 Zoho ManageEngine ADSelfService Plus는 위협 행위자가 최초 액세스 권한을 얻기 위해 익스플로잇한 취약점의 약 4%를 차지했습니다.

그러나 일부 관찰한 공격의 특성은 취약점 관련 리스크를 평가할 때 규모가 유일한 고려 사항이 아님을 보여줍니다.

07

PROXYSHELL

ProxyShell, 최근 Unit 42의 사례에서 공격자가 익스플로잇한 가장 일반적인 취약점

ProxyShell은 Microsoft Exchange의 세 가지 취약점, CVE-2021-34473, CVE-2021-34523, CVE-2021-31207을 익스플로잇하여 작동하는 공격 체인입니다. 공격 체인을 통해 공격자는 원격 코드 실행을 진행할 수 있습니다. 즉, 공격자가 침해된 시스템에 물리적으로 액세스할 필요 없이 악성 코드를 실행할 수 있습니다.

미국 CISA는 2021년 8월 21일 ProxyShell에 대한 긴급 주의보를 발표했습니다. 공격자는 ProxyShell이 공개되자마자 적극적으로 익스플로잇했습니다. Unit 42 사례에서 취약점을 익스플로잇해서 최초 액세스 권한을 얻은 공격자의 절반 이상이 ProxyShell을 사용했습니다.

인사이트

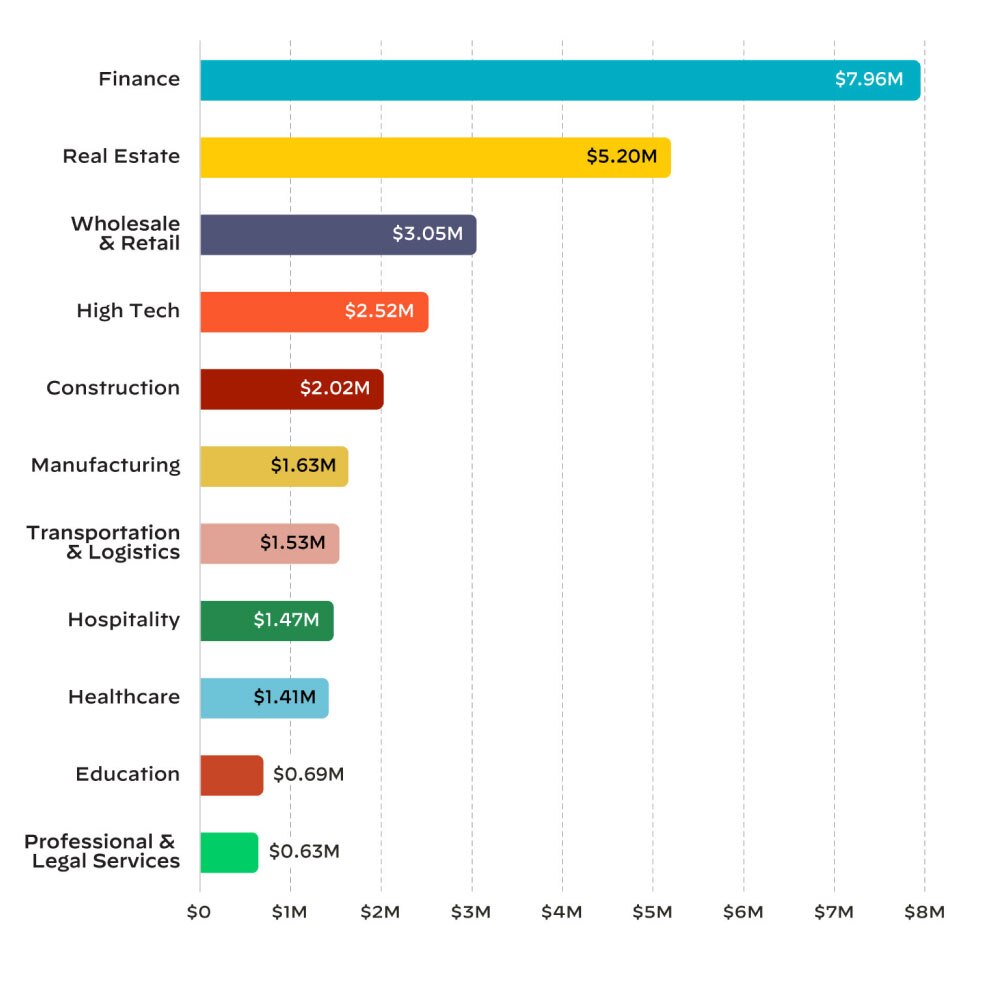

업종

Unit 42의 사례 데이터에서 가장 많은 영향을 받은 산업은 금융, 전문 및 법률 서비스, 제조, 의료, 첨단 기술, 도매 및 소매업이었습니다.

이 산업들은 사례의 63%를 차지합니다.

해당 산업 분야의 기업들은 수익 창출이 가능한 대량의 민감한 정보를 저장, 전송, 처리하기 때문에 위협 행위자의 표적이 될 수 있습니다.

공격자는 종종 기회주의적입니다. 예를 들어, 어떤 산업의 기업들이 취약점이 알려진 특정 소프트웨어를 광범위하게 사용한 것이 원인이 되어 해당 산업이 특히 영향을 받을 수 있습니다.

08

2022년 가장 많은 영향을 받은 산업

금융

지난 1년 동안 Unit 42가 관찰한 금융 산업의 평균 랜섬 요구액은 약 800만 달러였습니다. 그러나 평균 지불액은 154,000달러에 불과했으며, 이는 기업에서 랜섬을 지불하기로 결정한 경우 평균 요구액의 약 2%에 해당하는 금액입니다.

의료

지난 1년 동안 Unit 42가 관찰한 의료 산업의 평균 랜섬 요구액은 약 140만 달러 이상이었습니다. 그리고 평균 지불액은 120만 달러로, 이는 기업에서 랜섬을 지불하기로 결정한 경우 평균 요구액의 약 90%에 해당하는 금액입니다.

09

권장 사항 6가지

사이버위협 현황이 압도적으로 느껴질 수 있습니다. 매일 사이버공격과 더 정교한 공격 유형에 대한 뉴스가 더 많이 쏟아져나옵니다. 몇몇 기업에서는 어디서부터 시작해야 할지 난감할 수 있습니다. Unit 42의 보안 컨설턴트가 몇 가지 방법을 제안합니다. 다음과 같은 6가지 방법을 소개합니다.

1

직원과 계약자들을 대상으로 피싱 예방 및 모범 사례에 대한 교육을 반복적으로 실시합니다.

2

항상 엔터프라이즈급 MFA VPN을 사용하여 직접적인 외부 RDP 액세스를 비활성화합니다.

3

인터넷에 노출된 시스템에 최대한 빨리 패치를 적용하여 취약점 익스플로잇을 방지합니다.

4

모든 사용자를 위한 보안 정책으로 MFA를 구현합니다.

5

모든 지불 확인은 이메일 외부에서 진행되어야 하며, 다단계 확인 프로세스를 보장해야 합니다.

6

취약한 시스템과 잠재적 침해를 추적하는 데 도움이 되는 자격 증명 탐지 서비스 및/또는 공격 표면 관리 솔루션을 고려합니다.

Unit 42 전문가의 심층 분석

공격에 한발 앞서기

지난 1년 동안 Unit 42™에서 대응한 사례는 대부분 랜섬웨어와 비즈니스 이메일 침해(BEC)에 관한 것이었습니다. 진화하는 위협 현황에 대비 및 대응하는 방법에 대한 전문가의 인사이트를 들어보세요.

설득을 완벽하게

Unit 42의 고객들은 기업 지도부, 특히 이사회의 승인이 요구되는 리스크 및 위협 대비에 대한 도움을 요청합니다. 인시던트 대응 보고서를 사용하여 이사회를 효과적으로 설득하는 방법에 대해 Unit 42의 경영진들의 의견을 들어보세요.

Unit 42® 전문가의 심층 분석

공격에 한발 앞서기

설득을 완벽하게