보안 운영 센터(SOC)란?

보안 운영 센터(SOC)란 조직의 보안 태세를 모니터링하고 관리할 책임을 담당하는 중앙 유닛을 말합니다. 보통 보안 위협을 식별하고 이에 대응하며 이를 완화할 책임을 맡은 보안 전문가가 이 센터에서 근무합니다. 간단히 말해, SOC 팀은 조직이 항상 안전하게 운영되도록 보장할 책임을 맡습니다.

SOC가 하는 일은?

보안 운영 센터(Security Operation Center), 즉 SOC는 보안 직원끼리 협업을 지원하기 위해 생겼습니다. 보안 인시던트 처리 프로세스를 간소화하고 애널리스트가 보안 인시던트를 더욱 효율적이고 효과적으로 분류, 해결하도록 돕기도 합니다. SOC의 목표는 비즈니스 위협 현황을 온전히 파악하는 것입니다. 온프레미스에 존재하는 다양한 유형의 엔드포인트, 서버, 소프트웨어뿐만 아니라 타사 서비스나 그러한 자산 사이를 이동하는 트래픽도 포함합니다.

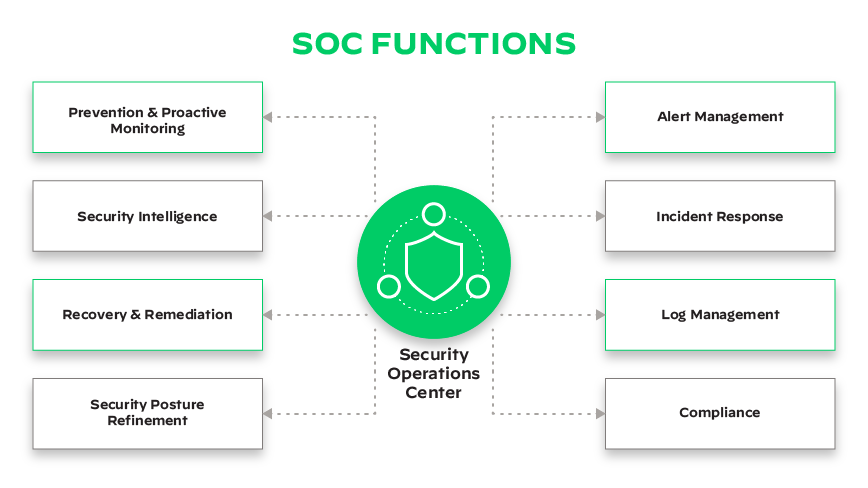

SOC의 주요 기능

사이버 보안 인시던트는 대개 필수 스킬을 모두 갖춘 SOC 스태프가 파악해 대응할 수 있습니다. 이 팀이 다른 부서나 팀과 협업해 인시던트와 관련한 주요 이해 관계자와 정보를 공유하기도 합니다. 보안 운영 센터는 직원이 교대로 근무하여 상시 운영하는 방식으로 위협을 완화하고 로그 활동을 관리하는 것이 일반적인 규칙입니다. 때로는 타사 제공자를 기용해 SOC 서비스를 제공하기도 합니다.

SOC의 주요 기능은 다음과 같습니다.

- 주어진 조직의 보안 태세를 모니터링하고 관리합니다.

- 보안 정책과 절차를 개발하고 구현합니다.

- 직원에게 보안 인식 교육을 제공합니다.

- 보안 인시던트에 대응합니다.

- 로그, 네트워크 트래픽 및 기타 데이터 소스를 분석하여 잠재적 위협과 취약점을 파악합니다.

- 취약점 평가를 수행합니다.

- 위협 인텔리전스 보고서를 제공합니다.

- 보안 솔루션을 설계하고 구현합니다.

또한 SOC 팀은 포렌식 분석, 멀웨어 분석, 취약점 평가와 같은 인시던트 대응 서비스도 제공합니다. 이외에 위협 인텔리전스 보고서 및 위협 헌팅과 같은 위협 인텔리전스 서비스를 제공하는 경우도 있습니다.

보안 인시던트를 처리하려면 이와 같은 주요 기능이 필요한데, 보안 운영 팀에서는 대개 계층화된 구조를 사용해 애널리스트의 경력 수준을 감안하여 이러한 기능을 수행합니다.

계층 1 - 분류

SOC의 첫 번째 레벨은 분류입니다. 계층 1에 속하는 직원은 유입되는 보안 인시던트를 분류하여 해당 인시던트의 심각도를 판단하는 업무를 담당합니다. 예를 들어 인시던트의 근원이 어디인지 파악하고 인시던트의 범위를 판단하며 인시던트가 미칠 여파를 평가하는 것 등이 있습니다.

계층 1 직원은 초기 대응과 억제 수단을 제공하는 책임도 맡습니다. 필요한 경우 높은 계층으로 인시던트를 에스컬레이션하기도 합니다. 보안 애널리스트는 보통 업무 시간의 대부분을 여기에 할애합니다.

계층 1 애널리스트는 보통 경험이 가장 적은 애널리스트이며, 의심스러운 활동이 있는지 이벤트 로그를 모니터링하는 것이 주된 직능입니다. 무언가를 자세히 조사할 필요가 있다는 판단이 들면 최대한 많은 정보를 수집해 해당 인시던트를 계층 2에 에스컬레이션합니다.

계층 2 - 조사

SOC의 두 번째 레벨은 조사입니다. 계층 2에 속하는 직원은 보안 인시던트를 조사하여 인시던트의 근본 원인을 판별하는 책임을 담당합니다. 예를 들어 로그, 네트워크 트래픽 및 기타 데이터 소스를 분석하여 인시던트의 출처를 파악하는 일도 포함합니다. 계층 2 직원은 상세한 인시던트 보고서를 제공하고 복구 업데이트를 위한 권장안을 제시할 책임도 담당합니다.

계층 3 – 위협 헌팅

SOC의 세 번째 레벨은 위협 헌팅입니다. 계층 3 직원은 주어진 조직의 환경에서 위협과 취약점을 선제적으로 헌팅하는 업무를 담당합니다. 예를 들어 로그, 네트워크 트래픽, 기타 데이터 소스를 분석하여 잠재적 위협과 취약점을 파악합니다.

계층 3 직원에게는 상세한 위협 인텔리전스 보고서를 제공하고 복구 업데이트를 위한 권장안을 제시할 책임도 있습니다. 가장 경험이 많은 애널리스트가 복잡한 인시던트 대응을 지원하고 남은 시간은 포렌식과 텔레메트리 데이터를 살펴 이전에 탐지 소프트웨어가 의심스러운 것으로 식별하지 않았을 가능성이 있는 위협이 있는지 알아봅니다. 일반적인 기업에서는 위협 헌팅 활동에 할애하는 시간이 가장 적습니다. 계층 1과 2에 애널리스트 리소스가 워낙 많이 투입되기 때문입니다.

SOC의 구조는 어떤 형태일까요?

대부분의 조직에서 사이버 보안은 IT 팀의 파트타임 직능에 불과하던 근간에서 벗어나 중대한 우선순위로 발전했습니다. 몇몇 보안 운영은 여전히 IT의 일부분이지만, 자체적인 조직으로 분리되어 나간 것도 있습니다.

SOC 아키텍처는 SOC의 전반적인 설계와 구조를 말합니다. 이는 보통 크게 네 가지 구성 요소로 구성됩니다.

- SOC가 조직의 보안 태세를 모니터링하고 관리합니다.

- 보안 운영 관리자(SOM)가 SOC의 일상 업무를 관리합니다.

- 보안 애널리스트가 로그, 네트워크 트래픽, 기타 데이터 소스를 모니터링하고 분석하여 잠재적 위협과 취약점을 파악합니다.

- 보안 엔지니어/아키텍트가 조직의 환경을 보호하기 위한 보안 솔루션을 설계하고 구현합니다

SOC는 인프라 및 운영 팀에 소속된 일부분으로 운영될 수도 있고, 보안 그룹에 속할 수도 있으며, 네트워크 운영 센터(NOC) 산하 팀으로서 CIO나 CISO 직속일 수도 있고, 아웃소싱 부서 형태를 띨 수도 있습니다(전체 또는 일부).

SOC 허브앤스포크 구조

SOC 허브앤스포크 구조는 SOC를 구성하는 한 가지 모델입니다. 이 모델의 경우, SOC가 중앙의 허브 하나와 여러 개의 스포크로 구성됩니다. 허브는 조직의 전반적인 보안 태세를 관리하고, 스포크는 조직의 보안 태세 중 특정 영역을 모니터링하고 관리할 책임을 담당하는 것입니다.

이 모델을 적용하면 유연성과 확장성이 좋아집니다. 조직에 필요한 대로 스포크를 더하거나 뺄 수 있기 때문입니다. 또한 허브가 조직의 보안 운영을 위해 중앙 집중형 감독 관리를 제공하고 조율 역할을 할 수도 있습니다.

주요 SOC 역할과 책무

SOC의 보안 운영 스태핑과 조직 구조는 보통 보안 운영 관리자, 보안 애널리스트, 인시던트 대응자, 보안 엔지니어/아키텍트, 보안 조사 담당자로 구성됩니다.

- SOC 관리자: SOC의 일상적인 업무를 관리할 책임을 맡습니다. 예를 들어 보안 정책과 절차를 개발하고 구현하며, 직원에게 보안 인식 교 율을 제공합니다.

- 고급 보안 애널리스트: 조직의 환경에서 위협과 취약점을 선제적으로 헌팅하는 업무를 담당합니다. 예를 들어 로그, 네트워크 트래픽, 기타 데이터 소스를 분석하여 잠재적 위협과 취약점을 파악합니다.

- 인시던트 대응자: 인시던트의 근원이 어디인지 파악하고, 인시던트의 범위를 판단하며, 인시던트가 미칠 여파를 평가하는 등 보안 인시던트에 대응할 책임자입니다.

- 보안 엔지니어/아키텍트: 조직의 환경을 보호하기 위해 보안 솔루션을 설계하고 구현하는 책임자입니다. 예를 들어 방화벽, 침입 탐지 시스템, 안티바이러스 소프트웨어 등 네트워크 보안 솔루션을 설계하고 구현하는 일을 맡습니다.

- 보안 조사 담당자: 보안 인시던트를 조사하고 인시던트의 근본 원인을 판별합니다. 예를 들어 로그, 네트워크 트래픽 및 기타 데이터 소스를 분석하여 인시던트의 출처를 파악하는 일도 포함합니다.

보안 운영 성공의 비결, SOC 역할과 책무에 관해 더 자세히 알아보세요.

서비스형 SOC(SOCaaS)

SOCaaS는 서브스크립션 기반으로 100% 관리형 SOC를 운영하고 유지관리하도록 타사 공급업체를 기용하는 보안 모델입니다. 이 서비스에는 일반적인 사내 SOC가 수행하는 보안 기능을 모두 포함합니다. 예를 들어 네트워크 모니터링, 로그 관리, 위협 탐지 및 인텔리전스, 인시던트 조사 및 대응, 보고, 리스크 및 규정 준수 등이 대표적입니다. 이 공급업체에서 그러한 서비스를 지원하고 상시 지원을 제공하는 데 필요한 모든 인력, 프로세스, 기술에 대한 책임도 전담하게 됩니다.

서브스크립션 기반 서비스형 SOC 제공 모델에 관해 더 자세히 알아보세요.

SOC에서의 SIEM 솔루션

보안 정보 및 이벤트 관리(SIEM) 솔루션은 비즈니스가 자사 보안 데이터를 실시간으로 모니터링하고 분석할 수 있게 해주는 보안 솔루션의 한 유형입니다. SIEM 솔루션은 네트워크 디바이스, 애플리케이션, 사용자 활동과 같은 여러 출처에서 데이터를 수집해 분석을 사용해 잠재적 위협을 탐지합니다.

SIEM 솔루션을 이용하면 보안 인시던트에 신속하게 대응하고 시정 조치를 취할 수 있습니다. 많은 SOC의 경우 이것이 네트워크상의 소프트웨어와 하드웨어에서 발생하는 알림과 텔레메트리를 모니터링하고 집계하여 잠재적 위협 유무에 대해 데이터를 분석하는 데 활용하는 핵심적인 모니터링, 탐지 및 대응 기술입니다.

SIEM 솔루션이 어떤 식으로 SOC 팀과 밀접하게 관련되어 잠재적인 보안 문제를 식별하는지 자세히 알아보세요.

보안 운영 센터 모범 사례

SOC 팀의 근본적인 주력 분야는 보안 전략을 개발하는 것보다는 전략을 실행하는 것입니다. 예를 들어 인시던트에 대응해 보호 수단을 구축하고 인시던트의 여파를 분석하는 것이 대표적입니다. SOC 팀은 기술을 활용해 데이터를 수집하고 엔드포인트를 모니터링하며 취약점을 탐지합니다. 또한 규제를 준수하도록 보장하고 중요한 데이터를 보호하기도 합니다.

어떤 업무보다도, 우선 비즈니스 목표와 일치하는 잘 정의된 보안 전략이 꼭 필요합니다. 이것이 준비되면 필수 인프라를 정립하여 유지관리해야 합니다. 그러려면 다양한 도구, 특징과 기능이 필요합니다.

안전한 엔터프라이즈 정립을 위한 SOC 모범 사례는 아래를 참조하세요.

- SOC 설정: 조직의 보안 태세를 모니터링하고 관리할 책임을 담당하는 중앙 집중형 팀을 꾸립니다.

- 보안 정책 및 절차 개발: 조직이 주요 법률과 규정을 준수하도록 보장할 보안 정책과 절차를 개발하여 이행합니다.

- 보안 솔루션 구현: 방화벽, 침입 탐지 시스템, 안티바이러스 소프트웨어 등 조직의 환경을 보호하기 위해 필요한 보안 솔루션을 구현합니다.

- 로그 모니터링 및 분석: 로그, 네트워크 트래픽 및 기타 데이터 소스를 모니터링하고 분석하여 발생 가능한 위협과 잠재적 취약점을 파악합니다.

- 보안 인식 교육 제공: 직원에게 보안 인식 교육을 제공하여 조직의 보안 정책과 절차를 알아두도록 합니다.

- 취약점 평가 수행: 취약점 평가를 수행해 조직 환경에 존재하는 잠재적 약점을 파악합니다.

- 보안 인시던트에 대응: 보안 인시던트에 적시에 대응해 인시던트의 여파를 최소한으로 줄입니다.

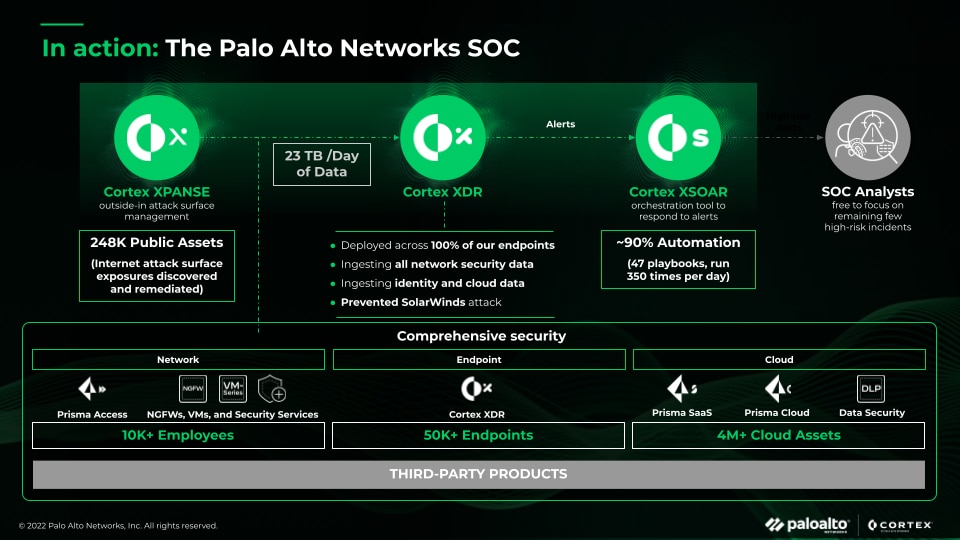

SOC에서는 어떤 도구를 사용할까요?

SOC는 예방, 이벤트 로깅, 자동화, 탐지, 조사, 오케스트레이션, 대응에 여러 가지 도구를 사용합니다. 많은 SOC 팀에는 인프라의 여러 부분에 사일로화된 도구가 여러 세트 있습니다. Ovum이나 ESG와 같은 애널리스트 업체에서 실시한 리서치에 따르면 전체 기업 중 대부분이 SOC에서 25종 이상의 도구를 사용한다고 합니다. 여기에는 다음과 같은 도구가 포함될 수 있습니다.

- SIEM

- 네트워크 침입 탐지 시스템(NIDS)

- 네트워크 침입 방지 시스템(NIPS)

- 보안 오케스트레이션, 자동화 및 대응(SOAR)

- 보안 분석 플랫폼

- 엔드포인트 탐지 및 대응(EDR)

- 취약점 관리 솔루션

- DLP(Data Loss Prevention)

- IAM(Identity and Access Management)

- 방화벽

XDR은 엔드포인트, 네트워크, 클라우드에서 데이터를 입수해 이를 통합하고 상관관계를 정립하는 새로운 탐지 및 대응 도구입니다. XDR은 보안 운영 팀이 애용하는 여러 가지 주요 도구를 대체하며, 보안 가시성, 효율성과 효과를 강화하도록 고안되었습니다. XDR이 보안 운영을 어떻게 최적화하는지 자세한 내용을 알아보려면 Cortex XDR 관련 정보를 참조하세요.

보안 운영 센터(SOC) FAQ

Q: SOC가 왜 중요한가요?

A: 보안 운영 센터는 중대한 사이버 인시던트를 예방하고 위협을 줄이며 중앙 집중형 보안 운영을 도입해야 할 필요성에 부응해 공격을 탐지, 차단, 완화하는 데 종합적으로 접근하도록 도와줍니다. 전담 SOC가 있으면 지속적인 보호를 제공할 수 있고, 중단 없이 모니터링하여 이상 활동을 탐지할 수 있습니다. SOC는 분석과 모델링을 통해 선제적으로 위협을 차단하고 위협 헌팅도 제공할 수 있습니다. 애널리스트 계층 네 개에 국한하지 않는 다양한 보안 팀을 구성하면(계층 1: 분류 전문가, 계층 2: 인시던트 대응자, 계층 3: 위협 헌터, 계층 4: SOC 관리자) 더 깊고 넓은 범위를 다룰 수 있습니다. 예를 들어 취약점 관리자, 위협 인텔리전스, 멀웨어, 포렌식 애널리스트 등의 직함을 포함할 수 있습니다.

"보안 운영 센터(SOC)란 기업의 보안 전략 중 조직 측면을 나타냅니다. 말하자면 조직의 전반적인 보안 태세를 관리하고 강화할 프로세스, 기술과 인력을 조합한 결과물인 셈입니다. 이것은 단일 엔터티나 시스템으로는 보통 이룰 수 없고, 복잡한 구조를 통해 이룰 수 있는 목표입니다. SOC가 있으면 상황을 인식하고, 겉으로 노출된 리스크를 완화하며 규제 요구 사항에 부합할 수 있습니다. 또한 SOC는 사람들이 활동할 프레임워크로서 거버넌스와 규정 준수를 제시하며, 이에 맞춰 프로세스와 기술을 맞춤 조정하게 해주는 역할도 합니다." – 보안 운영 센터 체계적 연구와 미해결된 문제점

Q: SOC를 개선하려면 어떻게 해야 하나요?

A: 기업에서는 최신 공격 플레이북을 참고해야 합니다. 자금이 충분히 뒷받침되는 공격자는 머신 러닝, 자동화, 인공 지능과 같은 새로운 도구에 투자하고 있습니다. 기존 SOC 환경의 문제점을 예로 들면 다음과 같습니다.

- 가시성 및 컨텍스트 부족.

- 조사의 복잡성 악화.

- 보안 컨트롤이 생성하는 충실도 낮은 알림이 대량 발생하는 데 따른 알림 피로와 "노이즈".

- 시스템 간 상호 운용성 결여.

- 자동화 및 오케스트레이션 부족.

- 위협 인텔리전스 데이터를 수집, 처리, 컨텍스트화할 역량 부족.

무수히 많은 단절되고 사일로화된 도구를 통합하고 MTTR과 MTTI를 개선하며 애널리스트 번아웃을 덜어줄 솔루션에 투자해야 최신 위협보다 한 수 앞설 수 있습니다.

Q: SOC는 SIEM과 무슨 관련이 있나요?

A: SOC는 보통 하루에도 엄청난 양의 보안 알림을 받습니다. 그중 대다수는 충실도가 낮은 알림으로, 이 때문에 보안 애널리스트가 쏟아지는 오탐(즉 악성 활동이 일어나고 있다고 잘못 알리는 알림)에 시달리게 됩니다. 알림 수가 대부분의 보안 팀이 효과적으로 관리할 수 있는 개수를 훨씬 웃돌기 때문에, 많은 알림을 조사하지 못한 채 넘어가게 됩니다. SIEM 솔루션은 SOC 애널리스트로부터 이러한 부담을 어느 정도 덜어주기 위해 개발되었습니다. SIEM이 SOC를 위한 필수 조건은 아니지만, 두 가지가 함께 작용하여 내부 리소스를 보호해주는 효과가 있습니다.