- 1. MITRE ATT&CK 프레임워크의 역사

- 2. MITRE Engenuity란?

- 3. MITRE Engenuity ATT&CK 평가란?

- 4. MITRE ATT&CK 프레임워크에 속하는 전술은 무엇일까요?

- 5. MITRE 기법은 무엇이며 몇 가지가 있나요?

- 6. MITRE ATT&CK 프레임워크에 속하는 절차는 무엇인가요?

- 7. 하위 기법과 절차의 차이는 무엇인가요?

- 8. MITRE ATT&CK 프레임워크의 장점

- 9. MITRE ATT&CK 프레임워크 구현 시 어려운 점

- 10. ATT&CK 기술

- 11. ATT&CK은 어떻게 사용하나요?

- 12. MITRE 관련 자세한 정보

- 13. MITRE ATT&CK 프레임워크와 Cortex XDR

- 14. MITRE ATT&CK 프레임워크 FAQ

- MITRE ATT&CK 프레임워크의 역사

- MITRE Engenuity란?

- MITRE Engenuity ATT&CK 평가란?

- MITRE ATT&CK 프레임워크에 속하는 전술은 무엇일까요?

- MITRE 기법은 무엇이며 몇 가지가 있나요?

- MITRE ATT&CK 프레임워크에 속하는 절차는 무엇인가요?

- 하위 기법과 절차의 차이는 무엇인가요?

- MITRE ATT&CK 프레임워크의 장점

- MITRE ATT&CK 프레임워크 구현 시 어려운 점

- ATT&CK 기술

- ATT&CK은 어떻게 사용하나요?

- MITRE 관련 자세한 정보

- MITRE ATT&CK 프레임워크와 Cortex XDR

- MITRE ATT&CK 프레임워크 FAQ

MITRE ATT&CK 프레임워크란?

- MITRE ATT&CK 프레임워크의 역사

- MITRE Engenuity란?

- MITRE Engenuity ATT&CK 평가란?

- MITRE ATT&CK 프레임워크에 속하는 전술은 무엇일까요?

- MITRE 기법은 무엇이며 몇 가지가 있나요?

- MITRE ATT&CK 프레임워크에 속하는 절차는 무엇인가요?

- 하위 기법과 절차의 차이는 무엇인가요?

- MITRE ATT&CK 프레임워크의 장점

- MITRE ATT&CK 프레임워크 구현 시 어려운 점

- ATT&CK 기술

- ATT&CK은 어떻게 사용하나요?

- MITRE 관련 자세한 정보

- MITRE ATT&CK 프레임워크와 Cortex XDR

- MITRE ATT&CK 프레임워크 FAQ

MITRE ATT&CK® 프레임워크는 위협 헌터, 방어자, 레드팀에서 공격을 분류, 공격 특성과 목표를 파악하고 기업에 미치는 리스크를 평가하는 데 도움이 되도록 고안된 전술 및 기법 지식 기반입니다. 기업에서는 이 프레임워크를 사용해 보안 간극을 파악하고 리스크에 따라 완화 방안의 우선순위를 정할 수 있습니다.

MITRE ATT&CK 프레임워크의 역사

MITRE는 미국 매사추세츠주 베드퍼드와 버지니아주 매클린에 거점을 두고 활동하는 공정, 비영리 기업으로 연방 정부에 엔지니어링 및 기술 지침을 제공하기 위해 설립되었습니다. ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)라는 용어는 MITRE에서 2013년에 시작한 리서치 프로젝트 중에 개발한 프레임워크의 약어입니다.

MITRE에서는 2013년 ATT&CK 프레임워크를 만들어 APT(Advanced Persistent Threat) 그룹이 엔터프라이즈 비즈니스를 노리고 사용하는 TTP(Tactics, Techniques and Procedures)를 문서로 기록하기 시작했습니다. 이는 MITRE 리서치 프로젝트인 FMX에서 사용할 공격자 TTP를 설명하기 위한 필요에 의해 탄생한 것입니다.

FMX의 목표는 엔드포인트 텔레메트리 데이터와 분석을 이용하면 엔터프라이즈 네트워크 내에서 활동하는 공격자의 침입 후 탐지율을 개선하는 데 어떤 도움이 될지 조사하는 데 있었습니다. ATT&CK 프레임워크는 FMX에서 센서와 분석의 효능을 테스트하는 기준으로 사용되었으며, 공격과 방어 양측이 장기적으로 개선을 위해 사용할 수 있는 공용어 역할을 하기도 했습니다.

MITRE ATT&CK은 2015년부터 일반 대중이 무료로 다운로드할 수 있게 공개되었으며, 지금은 업종을 가리지 않고 모든 기업의 보안 팀이 현재 활동 중인 위협을 심층적으로 파악하고 자사 시스템을 그에 맞서 보호하는 데 이를 사용하고 있습니다. MITRE ATT&CK는 원래 Windows 엔터프라이즈 시스템을 노리는 위협에 대응하기 위해 개발되었지만, 지금은 Linux, macOS, 모바일, 클라우드, 네트워크, 컨테이너, ICS(Industrial Control System) 애플리케이션에도 적용할 수 있습니다.

MITRE Engenuity란?

MITRE Engenuity는 민간 기업과 협업한 조직으로 사이버 보안, 인프라 회복력, 의료 서비스 효과 및 차세대 통신 등에 대한 공익 관련 문제점을 다룹니다. MITRE Engenuity는 첫 이니셔티브를 통해 최상위 기업에서 근무하는 보안 전문가를 모아 사이버 공격자에 대한 이해도를 높임으로써 사이버 방어를 강화하고자 했습니다.

MITRE Engenuity는 알려진 공격자 행동에 맞선 기업의 회복력을 키우기 위해 ATT&CK® 지식 기반을 활용해 세 가지 기준을 근거로 사이버 보안 제품을 평가합니다.

- 보안 제품의 기능에 대해 최종 사용자에게 객관적인 인사이트 제공

- 참여자가 보안 제품의 진짜 기능을 확인할 수 있도록 지원

- 참여자 역량 강화

이런 평가에서는 경쟁력을 분석하지는 않습니다. 즉 "승자"를 알려주는 것이 아니라, 각 공급업체가 ATT&CK 맥락에서 위협 방어에 어떻게 접근하는지 보여주는 것입니다. 솔루션을 분석하여 순위를 매기거나 점수를 매길 보편적인 방법은 없습니다. 평가 방법론은 공개적으로 누구나 이용할 수 있고, 결과 또한 일반 대중에 공개됩니다. 이러한 방법론과 콘텐츠를 꾸준히 발전시키고 확대하여 공정하고 투명하며 유용한 평가 프로세스를 보장하고자 노력하고 있습니다.

MITRE Engenuity ATT&CK 평가란?

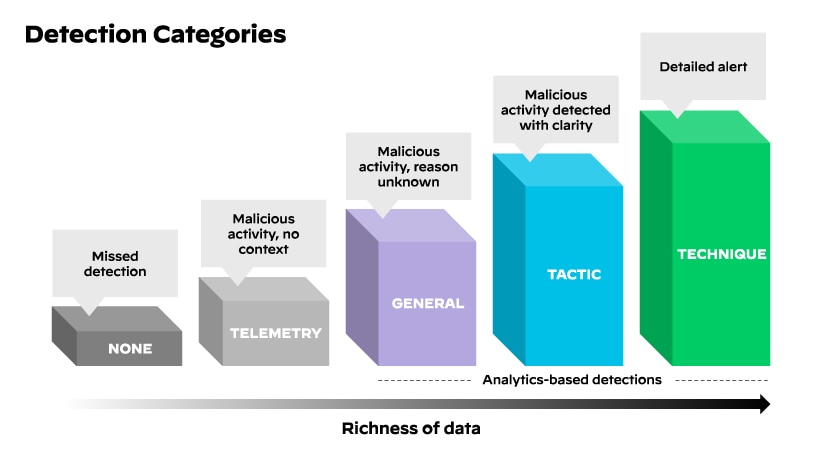

잠재적인 공격자 행동을 탐지, 이를 차단하는 방법은 공급업체에서 결정합니다. MITRE Engenuity에서는 공급업체에 탐지 증거를 요청합니다. 단, 탐지 상세 정보를 모두 공개하지는 않을 수도 있습니다. 공급업체에서도 결과에 탐지 상세 정보를 모두 공개하지 않을 수 있습니다. 당사에서 담당하는 부분은 카테고리를 사용해 데이터를 추상화하고, 공급업체에서 제공하는 정보를 사용해 제품에 관해 논의하는 것입니다.

MITRE Engenuity는 탐지에 적절한 카테고리를 판단하기 위해 평가 중에 얻은 스크린샷이나 메모 형태로 증빙 자료를 캡처합니다. 탐지나 보호는 두 가지 유형으로 분류할 수 있습니다. 하나는 "메인(Main)", 다른 하나는 "한정자(Modifier)"입니다. 각 탐지의 메인 카테고리를 어떻게 지정할지는 사용자에게 제공되는 컨텍스트의 양에 따라 다르고, 한정자 카테고리를 이용하면 이벤트를 더 자세히 설명하는 데 도움이 됩니다.

MITRE Engenuity에서 탐지를 위해 활용하는 카테고리:

2022년 3월에는 Wizard Spider와 Sandworm 공격자 위주로 공격 평가 4라운드가 릴리스되었습니다. Wizard Spider는 2018년 8월부터 병원 등 대규모 기업체를 상대로 금전적 대가를 노리고 활동해 온 범죄 집단입니다. Sandworm은 러시아의 막강한 공격자 집단으로, 2015년과 2016년 영국 전기 기업을 노린 공격, 2017년 NotPetya 공격의 주범으로 잘 알려져 있습니다.

Turla는 2000년대 초반부터 활동해 왔으며 국제적으로 널리 알려진 공격자 집단입니다. 이 집단은 전 세계 45개를 넘는 여러 나라를 감염시켜 왔습니다. 잘 알려진 표적으로는 정부 기관, 재외공관, 군사 집단, 연구 기관, 미디어 조직 등이 있습니다. Turla에서는 오픈소스와 자체 개발 도구를 둘 다 활용해 운영 보안을 유지관리합니다. 여기에는 C2(Command-and-control) 네트워크는 물론, 다양한 오픈소스 및 복잡한 기법도 포함됩니다.

MITRE Engenuity에 따르면 최신 평가 라운드에서는 공급업체에서 내놓은 제품이 크게 성장한 것이 드러났습니다. Palo Alto Networks도 그중 하나로, 특히 위협 정보에 기반한 방어 기능을 강조하고 ATT&CK 프레임워크를 더욱 우선시한 것이 특징입니다. 평가 결과에 관한 자세한 정보는 여기에서 확인하실 수 있습니다.

MITRE ATT&CK 프레임워크에 속하는 전술은 무엇일까요?

전술은 ATT&CK 기법이나 하위 기법의 "이유"를 나타냅니다. 공격자 전술은 공격자의 목표나, 어떤 행동을 하는 이유를 나타냅니다. 예를 들어 어느 공격자가 자격 증명에 액세스하고자 한다고 합시다.

엔터프라이즈 ATT&CK Matrix에는 14가지 전술이 있습니다.

| 전략 | 공격자의 목표 |

|---|---|

| 1. 정찰 | 향후 작전 계획을 수립하기 위해 사용할 수 있는 정보 수집 |

| 2. 리소스 개발 | 작전 지원에 쓸 수 있는 리소스 확립 |

| 3. 초기 액세스 | 네트워크에 침투 |

| 4. 실행 | 악성 코드 실행 |

| 5. 지속성 | 기반 유지 |

| 6. 권한 에스컬레이션 | 높은 수준의 권한 획득 |

| 7. 방어 회피 | 탐지되지 않도록 회피 |

| 8. 자격 증명 액세스 | 계정 이름과 비밀번호 도용 |

| 9. 검색 | 환경 탐색 |

| 10. 내부망 이동 | 환경 내부 이동 |

| 11. 수집 | 목표를 이루기 위해 관심 데이터 수집 |

| 12. C2(Command and Control) | 침해된 시스템과 통신을 주고받아 해당 시스템 통제권 확보 |

| 13. 유출 | 데이터 도용 |

| 14. 영향 | 시스템과 데이터 조작, 중단 또는 훼손 |

MITRE 기법은 무엇이며 몇 가지가 있나요?

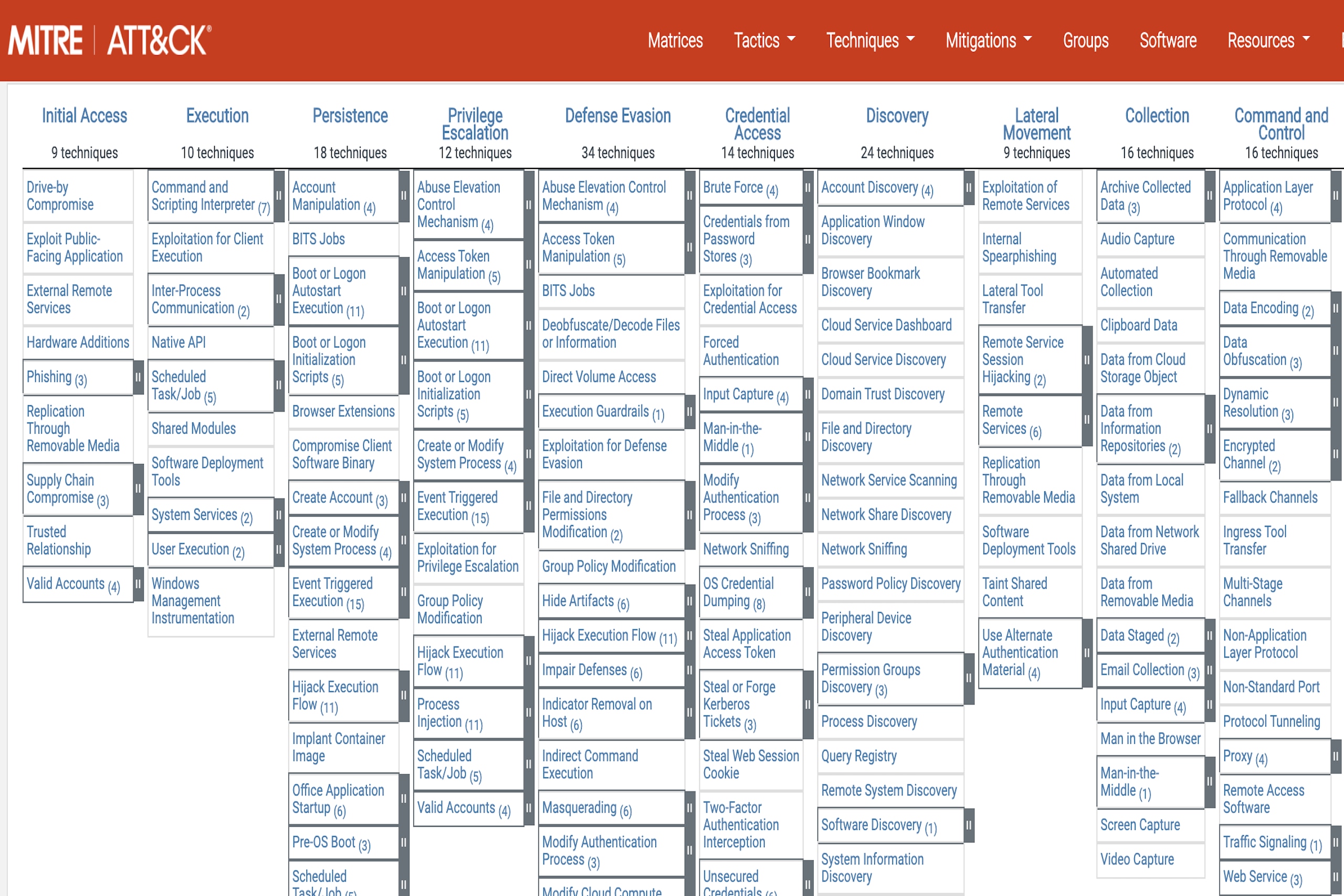

기법은 공격자가 어떤 작업을 수행해 전술적 목표를 실현하는 "방법"을 말합니다. 예를 들어 어느 공격자가 자격 증명 액세스를 얻기 위해 자격 증명 덤핑을 한다고 합시다. MITRE ATT&CK Matrix에 특정 목표를 이루기 위해 공격자가 이용하는 일련의 기법이 포함되어 있습니다. 그러한 목표는 ATT&CK Matrix에 여러 가지 전술로 분류되어 있습니다.

Enterprise ATT&CK Matrix는 Windows, macOS, Linux 매트릭스의 상위 집합입니다. 엔터프라이즈 ATT&CK 2022년 버전에는 전술 14개, 기법 193개, 하위 기법 401개, 그룹 135개, 캠페인 14개, 소프트웨어 718개가 포함되어 있습니다. MITRE에서 검색된 기법을 정기적으로 업데이트하여 새로운 엔터프라이즈 캠페인과 변경 사항 목록을 제공합니다.

하위 기법이란 무엇인가요?

하위 기법은 공격자가 목표를 이루기 위해 하는 행동을 좀 더 구체적으로 설명한 것입니다. 기법보다 낮은 수준에서 행동을 설명한 것이라고 보면 됩니다. 예를 들어 어느 공격자가 LSA(Local Security Authority) 암호에 액세스하려 자격 증명을 덤핑하는 것입니다.

MITRE ATT&CK 프레임워크에 속하는 절차는 무엇인가요?

절차는 공격자가 기법이나 하위 기법에 사용하는 구체적인 구현 형태를 말합니다. 이를 좀 더 자세히 설명하자면, 어느 공격자가 PowerShell을 사용해 피해자의 LSASS 메모리를 스크레이핑하여 자격 증명을 덤핑할 lsass.exe에 인젝션 공격을 하는 것이 절차입니다. 절차는 ATT&CK 프레임워크에서 기법 페이지의 "절차 예시" 섹션에 실제 환경에서 관측된 기법으로 분류되어 있습니다.

하위 기법과 절차의 차이는 무엇인가요?

하위 기법과 절차는 ATT&CK에서 서로 다른 대상을 나타냅니다. 하위 기법은 행동을 분류하는 데 쓰이고, 절차는 기법을 "실제 상황"에서 어떻게 사용하는지 설명하는 데 쓰입니다. 또한, 절차는 기법과 하위 기법의 구체적인 구현을 나타내므로 여기에는 실제로 공격이 어떤 식으로 수행되는지 나타내는 여러 가지 추가적인 행동을 포함할 수 있습니다.

예를 들어 어느 공격자가 피해자의 LSASS 메모리를 스크레이핑하여 자격 증명을 덤핑하기 위해 lsass.exe에 PowerShell 인젝션 공격을 하는 경우, 이것은 PowerShell, 자격 증명 덤핑, 프로세스 인젝션 등 LSASS를 노리는 여러 가지 하위 기법을 포함한 절차 구현입니다.

MITRE ATT&CK 프레임워크의 장점

MITRE ATT&CK 프레임워크는 기업에 여러 가지 장점을 제공합니다. 주된 장점 중 하나는 기업이 최신 위협과 공격 기법에 관한 최신 정보를 접하는 데 도움이 된다는 것입니다. 이 프레임워크는 새로운 기법과 전술이 출현하는 대로 자주 업데이트되므로, 기업에서 최신 위협을 인지하고 이를 완화하기 위해 선제적으로 조치할 수 있게 해줍니다.

또한 이 프레임워크는 기업의 전반적인 보안 태세를 강화하고 리스크를 줄이는 데도 도움이 됩니다. 이 프레임워크를 이용해 자사와 가장 관련이 높은 위협을 파악해 우선순위를 정하고, 효과적인 대응책을 고안할 수 있습니다. 이렇게 하면 가장 절실한 곳에 리소스를 집중 투입할 수 있고, 공격이 성공할 리스크를 줄일 수 있습니다.

MITRE ATT&CK 프레임워크 구현 시 어려운 점

MITRE ATT&CK 프레임워크는 사이버 보안 강화를 위한 고성능 도구이지만, 구현하기는 어려울 수 있습니다. 주된 난관 중 하나로는 프레임워크를 사용하려면 적절한 교육을 받고 전문성을 갖춰야 한다는 것입니다. 또한, 프레임워크를 효과적으로 구현하려면 상당한 시간과 리소스를 투자해야 합니다.

단, 기업에서는 프레임워크 사용법과 관련한 교육과 지침을 제공할 수 있는 사이버 보안 전문가와 협력하면 이러한 문제를 극복할 수 있습니다. 전문가와 함께하면 프레임워크를 효과적으로 활용해 장점을 극대화할 수 있습니다.

ATT&CK 기술

MITRE ATT&CK 프레임워크는 기술이나 소프트웨어 기술이 아니고, 공격자가 공격을 수행하기 위해 이용하는 전술, 기법, 절차(TTP)를 설명한 지식 기반 겸 프레임워크입니다.

이 프레임워크는 공격자가 표적으로 삼을 수 있는 기술이나 소프트웨어 애플리케이션이라면 무엇에든 적용할 수 있습니다. 여기에는 운영 체제, 애플리케이션, 네트워크 디바이스, 클라우드 서비스 등이 포함되며, 여기에만 국한되지 않습니다. 공격자가 사용하는 기법과 전술을 파악하면 기업에서 이에 대응할 효과적인 방안을 고안하고 전반적인 보안 태세를 개선하는 데 도움이 됩니다.

ATT&CK 기술에 포함되는 요소는 다음과 같습니다.

- Windows, macOS, Linux 등 엔터프라이즈 IT 시스템

- 네트워크 인프라 디바이스(네트워크)

- 컨테이너 기술(컨테이너)

- 서비스형 인프라(IaaS) 등 클라우드 시스템

- SaaS(Software as a service)

- Office 365

- Azure Active Directory(Azure AD)

- Google Workspace

- Android, iOS 등 모바일 디바이스

ATT&CK은 어떻게 사용하나요?

ATT&CK Matrix에는 알려진 모든 전술과 기법을 이해하기 쉽게 설명해 놓았습니다. 각 열의 맨 위에는 기법이 있고, 맨 아래에는 공격 전술이 표시되어 있습니다. ATT&CK 사용법을 처음 알아보려는 분이라면 시작하기 페이지의리소스를 참조하시기 바랍니다. 또한, 관련 프로젝트 및 여타 자료는 웹사이트의 리소스 섹션과 블로그에서도 확인하실 수 있습니다.

ATT&CK은 매트릭스 형태를 취해 각각의 공격 시퀀스가 전술당 하나 이상의 기법으로 구성됩니다. 한 개의 공격 시퀀스 전체를 취합하려면 왼쪽에서 오른쪽 순서로 보면 됩니다(C2 첫 액세스). 한 가지 전술에 여러 가지 기법이 사용될 수 있습니다. 피싱 스피어 익스플로잇이 첨부파일과 링크를 둘 다 사용하는 경우, 공격자는 이 둘을 동시에 시도할 가능성이 있습니다.

ATT&CK은 다양한 방법으로 활용해 보안 운영, 위협 인텔리전스, 보안 아키텍처에 유익한 결과를 얻을 수 있습니다.

대표적인 사용 사례는 다음과 같습니다.

- 공격자 에뮬레이션

- 레드팀 구성

- 행동 분석 개발

- 방어 간극 평가

- SOC 성숙도 평가

- 사이버위협 인텔리전스

MITRE Engenuity ATT&CK 평가는 공급업체에 대한 평가를 제공하여 개선의 여지가 있는 분야를 파악하게 해줍니다. 예를 들어 사이버 보안 정책에 정보를 제공하는 예방, 탐지 및 대응 규칙을 업데이트할 수도 있습니다. 여기에서 전체적인 비교 점수나 순위를 제공하는 것은 아니지만, 복잡한 공격 캠페인을 식별하고 차단함으로써 보안 실무자가 활용하는 다양한 방법론이 무엇인지 공급업체 구분 없이 요약하여 보여줍니다.

MITRE ATT&CK 프레임워크 및 Palo Alto Networks Cortex XDR 평가에 관해 자세히 알아보세요.

| MITRE 평가 공개 | 평가 대상 제품 | 리소스 |

|---|---|---|

| MITRE APT 3 | Cortex XDR | 웨비나: Forrester의 MITRE ATT&CK 결과 분석 |

| MITRE APT 29 | Cortex XDR | 백서: 백서: MITRE ATT&CK 라운드 2 EDR 평가에 대한 최종 가이드 |

| MITRE Carbanak FIN 7 | Cortex XDR | 비디오: MITRE ATT&CK Round 3 동영상 e북: MITRE ATT&CK Round 3 필수 안내서 e북 웹캐스트: Carbanak + FIN7: MITRE ATT&CK Round 3 분석 |

| MITRE Wizard Spider 및 Sandworm | Cortex XDR | 웹캐스트: 2022 MITRE ATT&CK® 평가에 대한 자세한 설명 동영상: 2022 MITRE Engenuity ATT&CK 평가 – Wizard Spider 및 Sandworm e북: MITRE ATT&CK Round 4 필수 안내서 MITRE ATT&CK Round 4 필수 안내서 2022 MITRE-4 ATT&CK 가이드 |

MITRE 관련 자세한 정보

ATT&CK 프레임워크에 관한 자세한 정보는 MITRE.org를 참조하세요. ATT&CK 전술을 탐색, 주석을 달고 시각화하는 데 도움이 되는 ATT&CK Navigator 도구도 확인하세요.

MITRE Engenuity 관련 정보

MITRE Engenuity ATT&CK 평가는 공급업체가 비용을 지불하며, 공급업체와 최종 사용자가 공개적으로 액세스할 수 있는 MITRE의 ATT&CK 프레임워크와 관련해 제품의 기능을 더 잘 이해할 수 있도록 돕기 위해 고안되었습니다. MITRE는 실제로 신고된 공격자의 전략과 전술을 기반으로 하는 ATT&CK 지식 기반을 개발하고 유지합니다. ATT&CK은 자유롭게 사용할 수 있으며, 업계 및 정부의 방어자들이 네트워크 방어를 개선하기 위한 옵션을 평가하고 선택할 때 가시성, 방어 도구 및 프로세스의 틈새를 찾아내는 데 널리 사용되고 있습니다.

MITRE Engenuity는 다른 조직들이 활용하고 자체 분석 및 해석을 수행할 수 있도록 방법론과 최종 데이터를 공개합니다. 평가에서 순위를 매기거나 보증을 제공하지는 않습니다.

MITRE ATT&CK 프레임워크와 Cortex XDR

Cortex XDR은 엔드포인트, 네트워크, 클라우드, 타사 데이터에 AI와 행동 분석을 적용해 최신 공격을 차단하는 데 도움이 됩니다. 이는 한 플랫폼에 예방, 탐지, 조사, 대응을 통합해 탁월한 보안 및 운영 효율성을 제공합니다. Cortex XDR은 업계에서 가장 우수한 수준으로 MITRE ATT&CK 기법에 대응하며, MITRE Engenuity ATT&CK 평가를 비롯한 독립적인 업계 테스트에서 한결같이 우수한 성적을 내고 있습니다.

MITRE ATT&CK 프레임워크 FAQ

- 위협과 공격자 동작에 대한 이해도 증강

- 효과적인 보안 전략 및 탐지법 개발

- 보안 투자 우선순위 지정 및 초점 확립

- 보안 효과 측정

- 위협 및 방어에 관한 정보 공유