IaC(Infrastructure as code) 스캔

IaC(Infrastructure as Code)는 프로덕션에 구축하기 전에 코드로 클라우드 인프라를 보호할 기회입니다. Prisma Cloud는 자동화를 사용하여 소프트웨어 개발 수명 주기 전체적으로 보안을 적용하고, DevOps 툴링에 Terraform, CloudFormation, Kubernetes, Dockerfile, Serverless 및 ARM 템플릿을 위한 워크플로에 보안을 포함합니다.

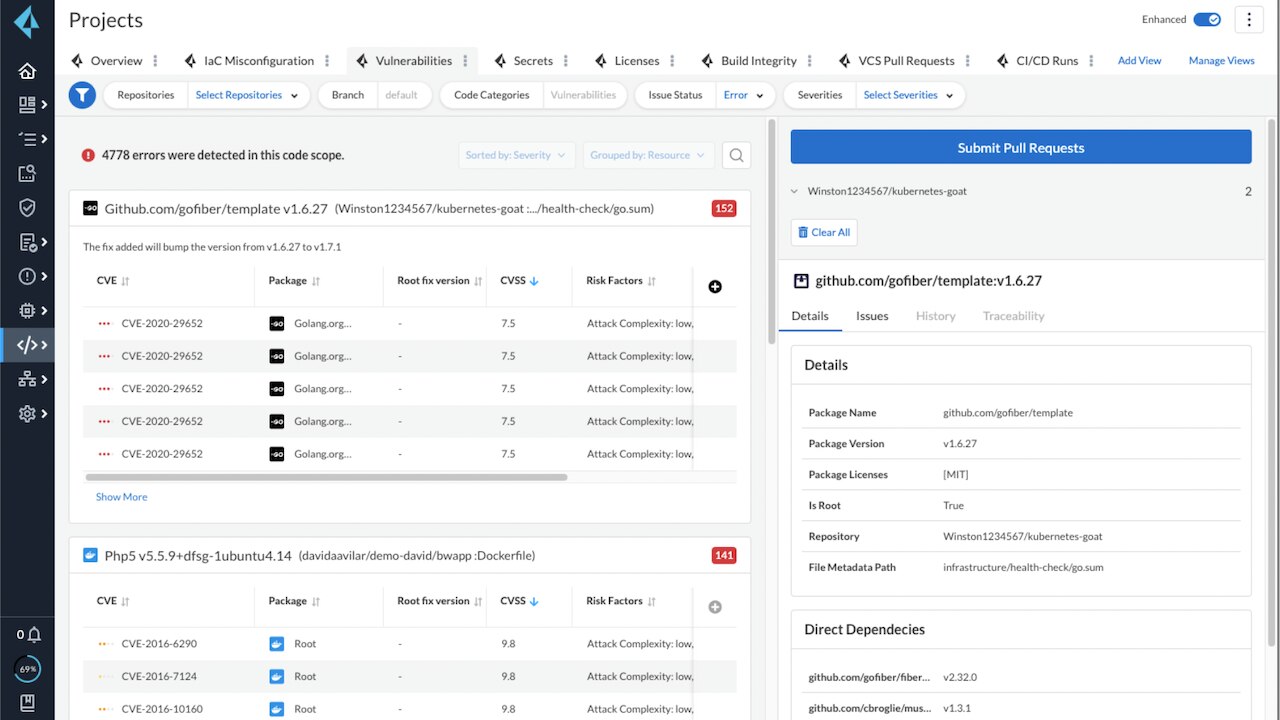

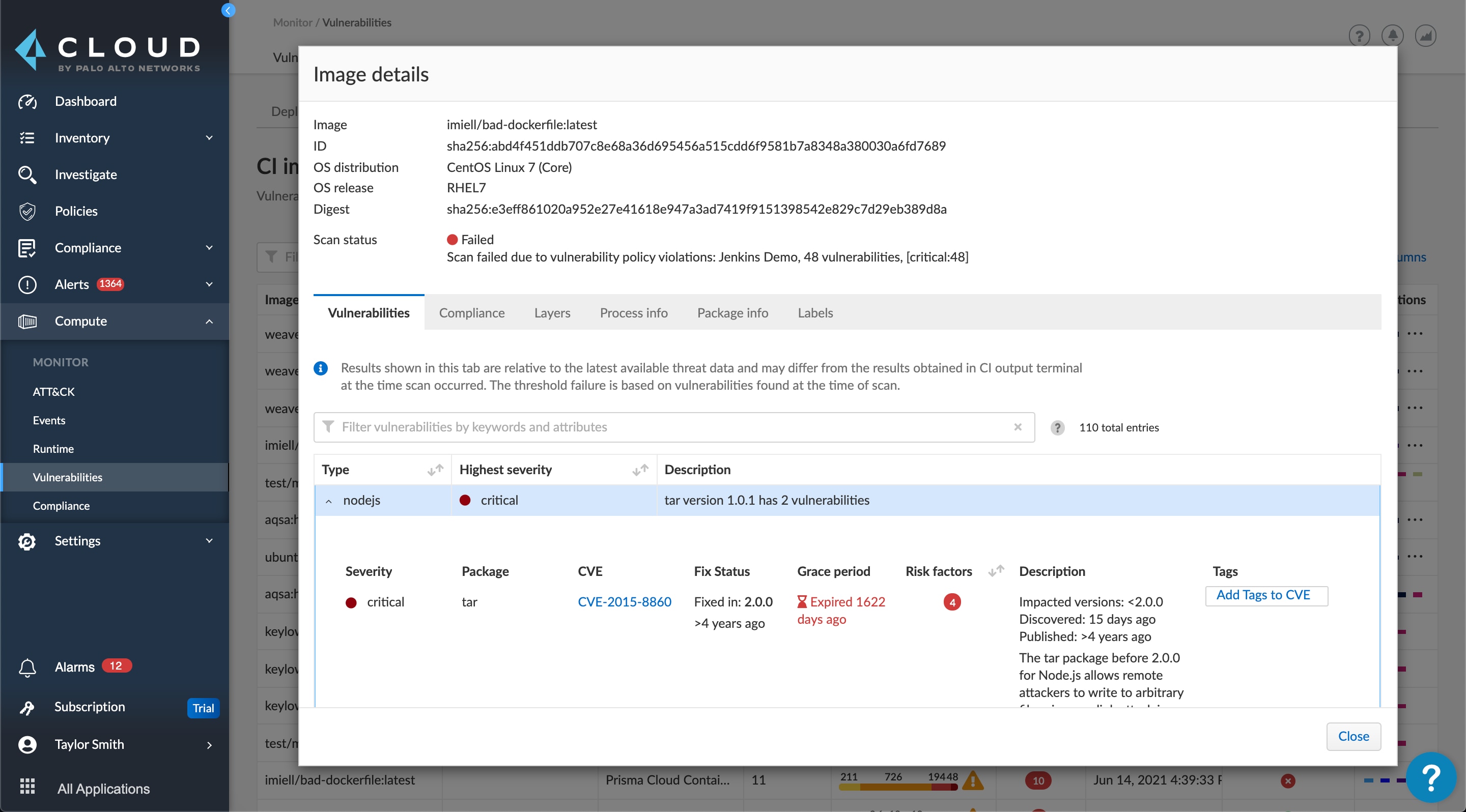

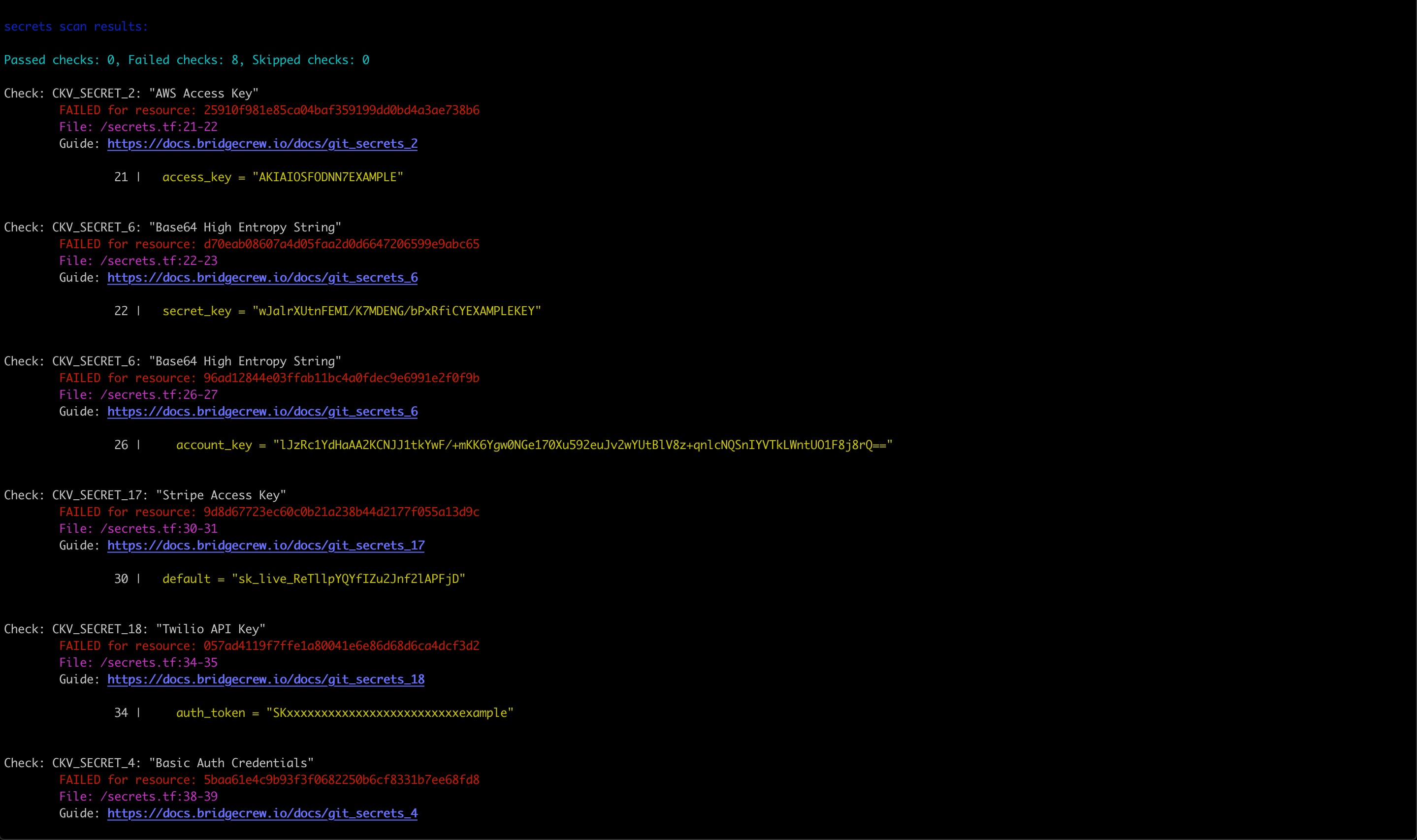

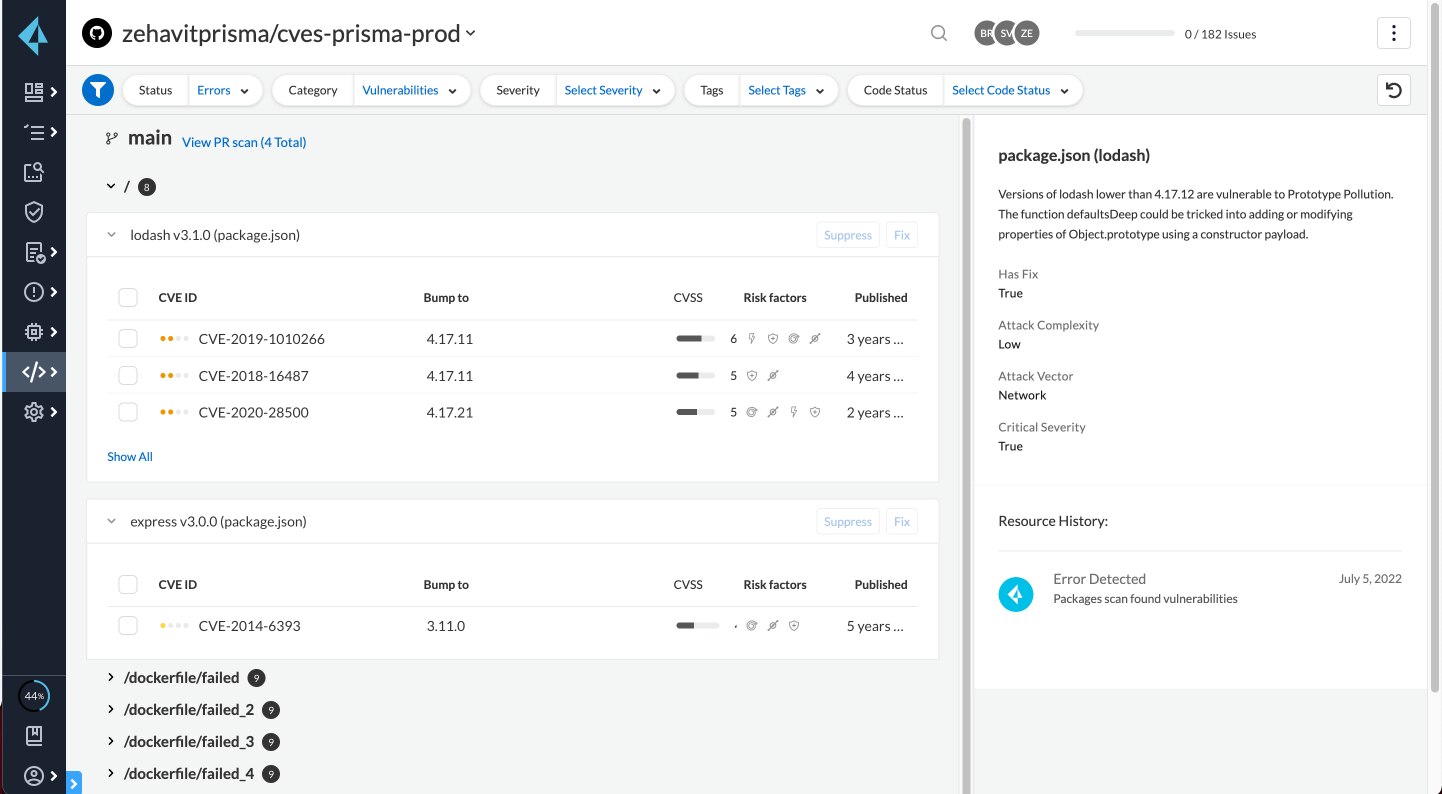

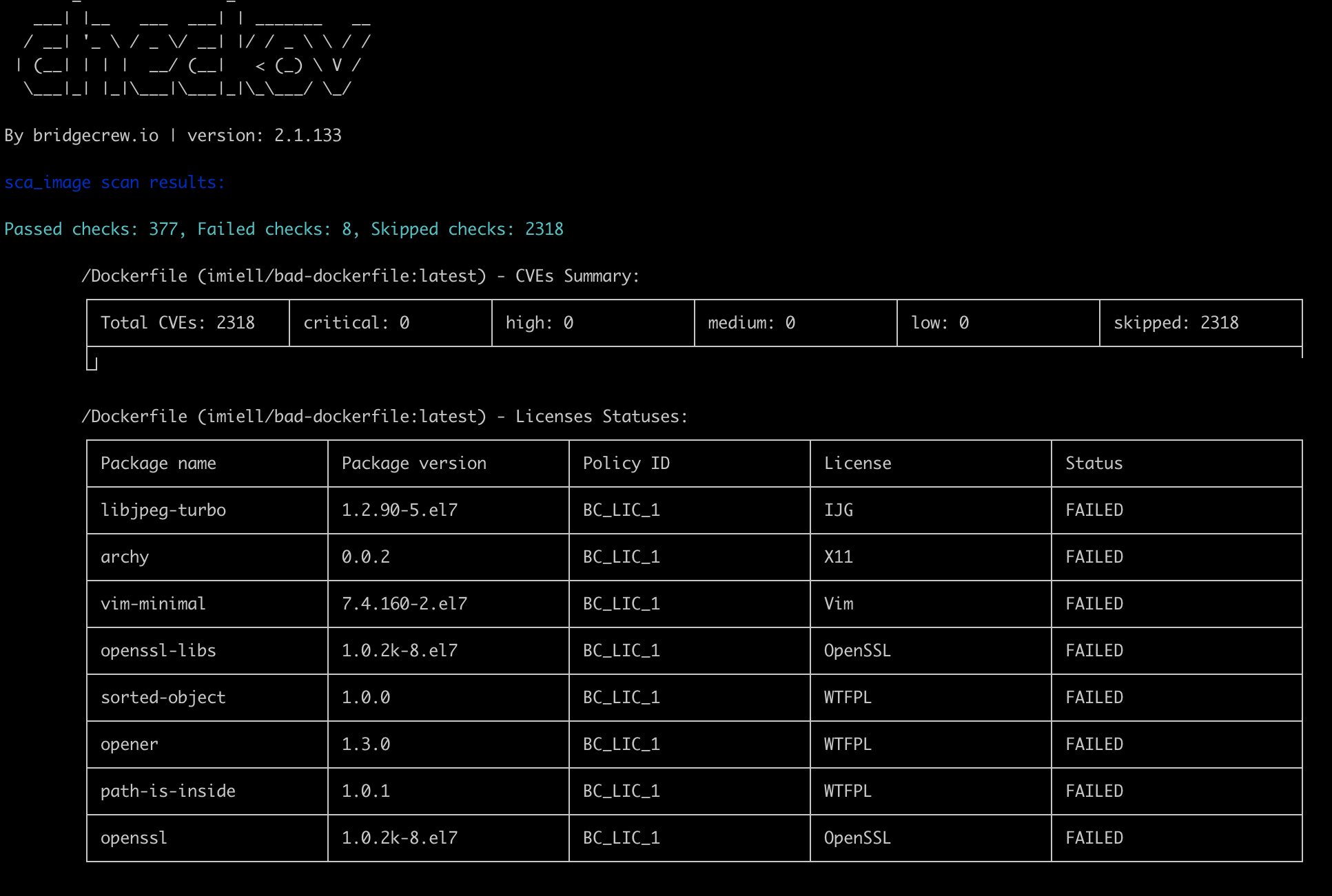

코드에서 클라우드 보안 검사 자동화

소프트웨어 개발 수명 주기의 각 단계에서 구성 오류 및 노출된 암호에 대한 자동 검사를 추가합니다.

오픈 소스 및 커뮤니티의 힘 활용

Prisma Cloud IaC(Infrastructure as Code) 보안을 지원하는 주요 오픈 소스 코드형 정책 도구인 Checkov는 활발한 커뮤니티의 지원을 받고 있으며, 다운로드 횟수는 수백만 회에 달합니다.

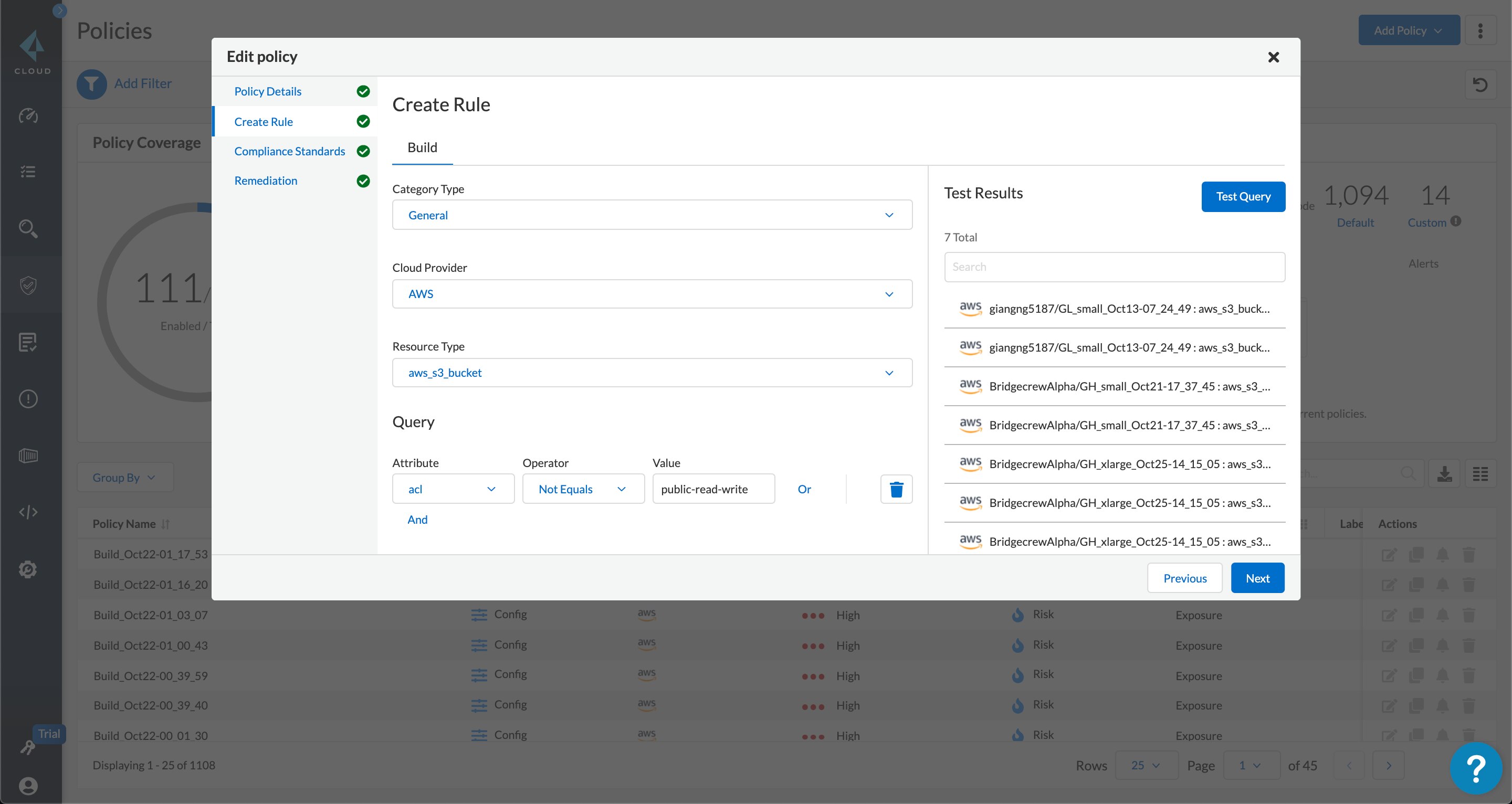

코드 보안 피드백을 개발자 도구에 직접 적용

Prisma Cloud는 개발자가 기존 워크플로에서 코드를 보호하는 데 도움이 되는 IDE, VCS 및 CI/CD 툴링을 위한 네이티브 통합을 제공합니다.

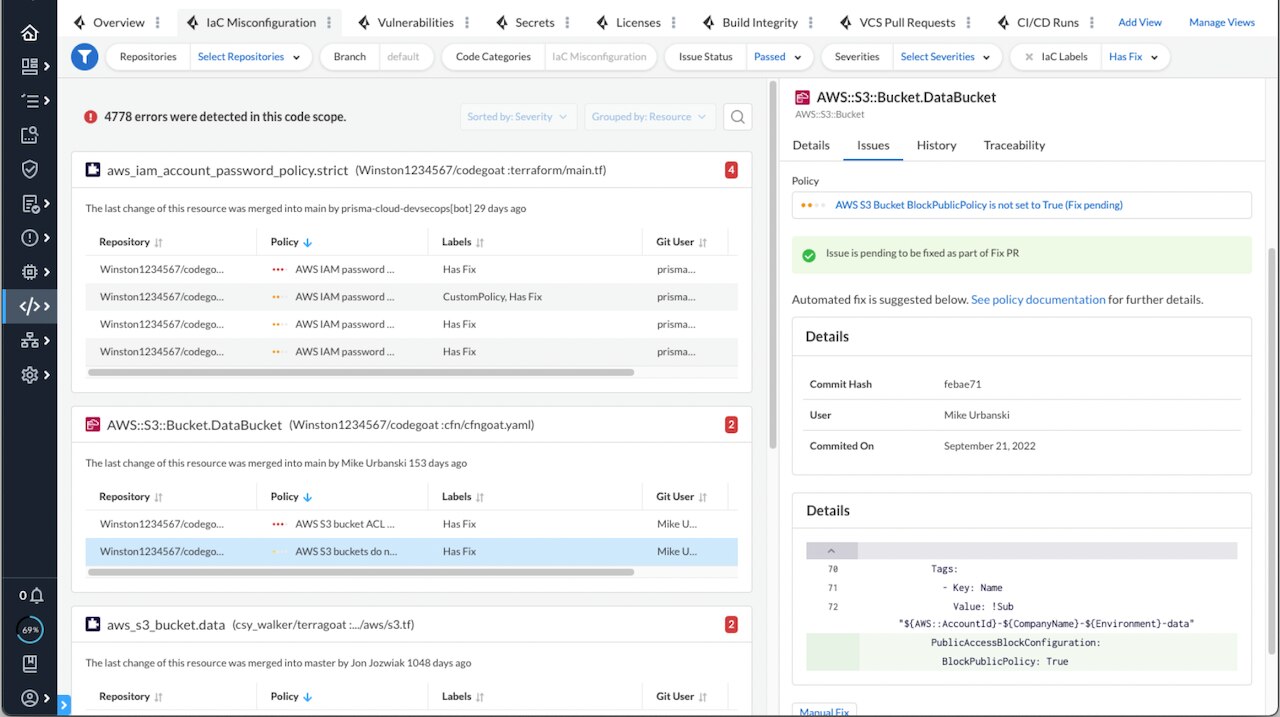

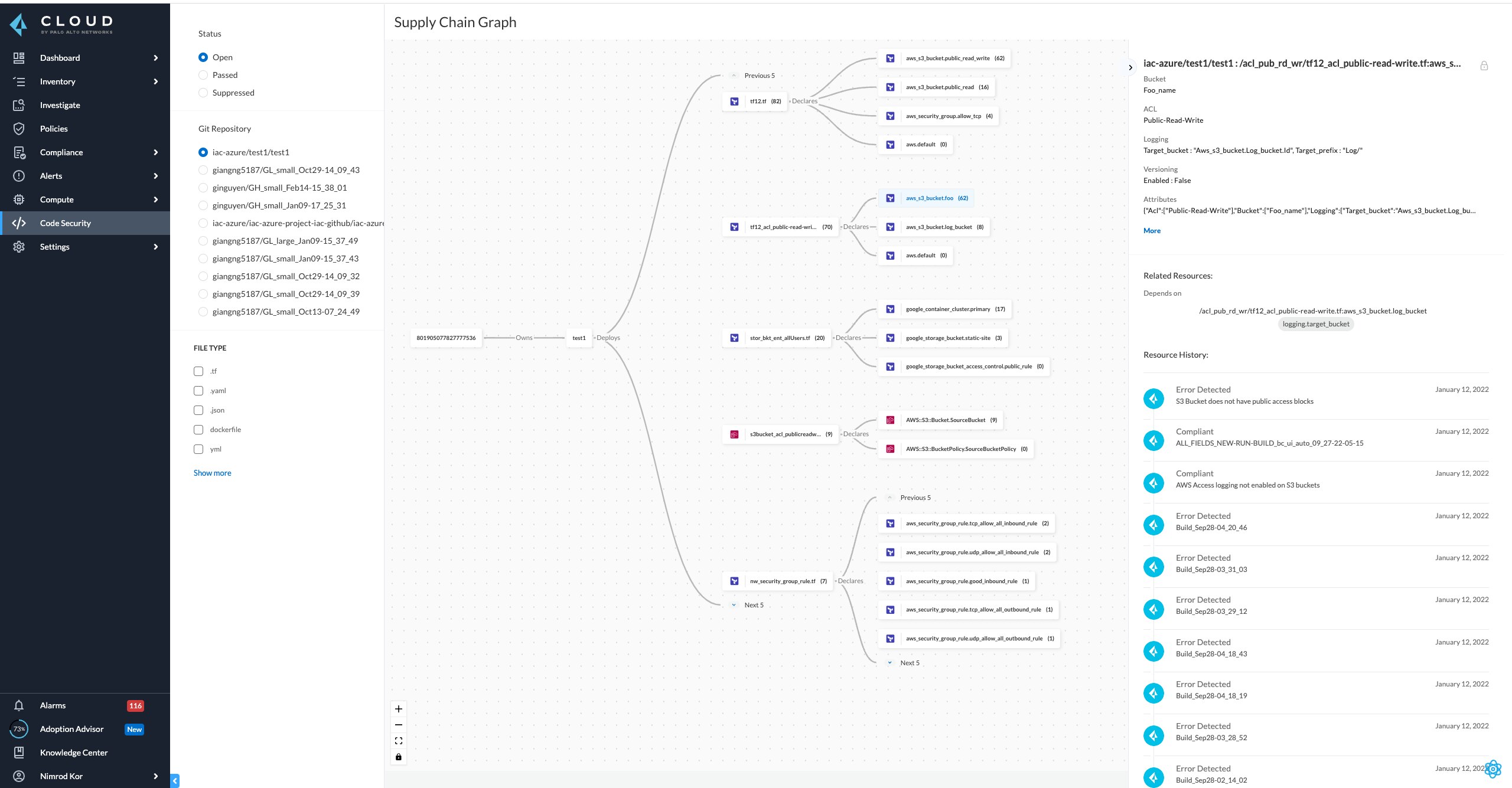

구성 오류에 대한 심층 컨텍스트 포함

Prisma Cloud는 IaC 리소스에 대한 종속성과 가장 최근 개발자 수정자를 추적하여 대규모 팀에서 협업을 개선합니다.

자동 피드백, 코드로 된 수정 사항 제공

구성 오류에 대한 풀 요청을 자동화하고, 확인된 구성 오류에 대한 수정 사항 및 Smart Fixes를 커밋합니다.